دوره CCNA فصل ۰۹ - telnet و ssh

telnet

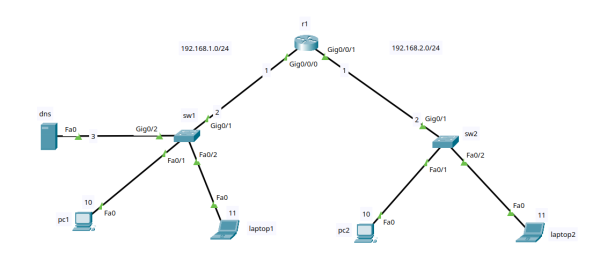

(telnet) فایل سناریوی بالا

r1

en

conf t

hostname r1

int g 0/0/0

no sh

ip add 192.168.1.1 255.255.255.0

int g 0/0/1

no sh

ip add 192.168.2.1 255.255.255.0

exit

username r1admin privilege 15 secret admin

username r1user1 secret 123456

line cons 0

login local

exit

line vty 0

login local

exit

enable secret 123

exit

wr

exit

دستور login local که در line vty 0 زده شده باعث فعال شدن telnet میشود.

این دستور فقط یک line vty را فعال میکند یعنی بیش از یک کاربر همزمان نمیتوانند به سیستم وصل شوند. در صورتی که بخواهیم همزمان مثلا پنج کاربر بتوانند به سیستم از طریق telnet وصل شوند باید به جای

line vty 0 بزنیم line vty 0 4

sw1

en

conf t

hostname sw1

int vlan 1

no sh

ip add 192.168.1.2 255.255.255.0

exit

ip de 192.168.1.1

ip name-server 192.168.1.3

username sw1admin privilege 15 secret admin

username sw1user1 secret 123456

line cons 0

login local

exit

line vty 0

login local

exit

enable secret 123

exit

wr

exit

sw2

en

conf t

hostname sw2

int vlan 1

no sh

ip add 192.168.2.2 255.255.255.0

exit

ip de 192.168.2.1

ip name-server 192.168.1.3

username sw2admin privilege 15 secret admin

username sw2user1 secret 123456

line cons 0

login local

exit

line vty 0

login local

exit

enable secret 123

exit

wr

exit

فرض کنید میخواهیم فقط laptop1 و pc2 و sw1 اجازه داشته باشند از طریق telnet به r1 متصل شوند.

میتوان در محیط r1 این تنظیمات را انجام داد:

#conf t

(c)#access-list 1 permit host 192.168.1.11

(c)#access-list 1 permit host 192.168.2.10

(c)#access-list 1 permit host 192.168.1.2

(c)#line vty 0

(c-l)#access-class 1 in

در این حالت اگر چه به عنوان مثال pc1 نمیتواند روی r1 مستقیما telnet بزند اما میتواند ابتدا به sw1 متصل شده و از آنجا به r1 متصل شود.

برای جلوگیری از این کار باید در sw1 این تنظیمان را انجام دهیم:

#conf t

(c)#line vty 0

(c-l)#transport input telnet

(c-l)#transport output none

این مجموع دستور به sw1 میگوید کاربران دیگر میتوانند به تو از طریق telnet متصل شوند. اما وقتی به تو متصل شدند نمیتواند از تو به دستگاه دیگری متصل شوند.

آپشنهای مقابل input یا output عبارتند از:

- all

- telnet و ssh مجاز هستند.

- none

- telnet و ssh هیچکدام مجاز نیستند.

- telnet

- فقط telnet مجاز است.

- ssh

- فقط ssh مجاز است.

ssh

(ssh) فایل سناریوی بالا

از آنجا که telnet امن نیست از ssh استفاده میکنیم.

هنگام راهاندازی ssh همزمان telnet نیز فعال میشود. باید آن را غیر فعال کنیم.

۱

فرض کنید telnet را راهاندازی کردهایم و اکنون میخواهیم فقط ssh را اضافه و telnet را غیر فعال کنیم. از فایل سناریوی بالا استفاده میکنیم و فقط این تنظیمات را انجام میدهیم:

r1 , sw1 و sw2

#conf t

(c)#ip domain-name test.local

(c)#crypto key generate rsa

---!size of key > 768 = 1024

(c)#ip ssh version 2

(c)#line vty 0

(c-l)#transport input ssh

این دستورات روی هر کدام از سه دستگاه که اجرا شوند روی آن دستگاه ssh فعال و telnet غیرفعال میشود.

۲

فرض کنید تا کنون هیچ کاری روی r1 و sw1 و sw2 انجام ندادهایم و فقط روی pcها و لپتاپها تنظیمات آیپی و روی سرور dns راهاندازی کردهایم.

r1

en

conf t

hostname r1

int g 0/0/0

no sh

ip add 192.168.1.1 255.255.255.0

int g 0/0/1

no sh

ip add 192.168.2.1 255.255.255.0

exit

ip domain-name test.local

crypto key generate rsa

---!size of key > 768 = 1024

ip ssh version 2

username r1admin privilege 15 secret admin

username r1user1 secret 123456

line cons 0

login local

exit

line vty 0

transport input ssh

login local

exit

enable secret 123

exit

wr

exit

sw1

en

conf t

hostname sw1

int vlan 1

no sh

ip add 192.168.1.2 255.255.255.0

exit

ip de 192.168.1.1

ip name-server 192.168.1.3

ip domain-name test.local

crypto key generate rsa

---!size of key > 768 = 1024

ip ssh version 2

username sw1admin privilege 15 secret admin

username sw1user1 secret 123456

line cons 0

login local

exit

line vty 0

transport input ssh

login local

exit

enable secret 123

exit

wr

exit

sw2

en

conf t

hostname sw2

int vlan 1

no sh

ip add 192.168.2.2 255.255.255.0

exit

ip de 192.168.2.1

ip name-server 192.168.1.3

ip domain-name test.local

crypto key generate rsa

---!size of key > 768 = 1024

ip ssh version 2

username sw2admin privilege 15 secret admin

username sw2user1 secret 123456

line cons 0

transport input ssh

login local

exit

line vty 0

login local

exit

enable secret 123

exit

wr

exit

فرض کنید میخواهیم فقط laptop1 و pc2 و sw1 اجازه داشته باشند از طریق ssh به r1 متصل شوند.

میتوان در محیط r1 این تنظیمات را انجام داد:

#conf t

(c)#access-list 1 permit host 192.168.1.11

(c)#access-list 1 permit host 192.168.2.10

(c)#access-list 1 permit host 192.168.1.2

(c)#line vty 0

(c-l)#access-class 1 in

در این حالت اگر چه به عنوان مثال pc1 نمیتواند روی r1 مستقیما ssh بزند اما میتواند ابتدا به sw1 متصل شده و از آنجا به r1 متصل شود.

برای جلوگیری از این کار باید در sw1 این تنظیمان را انجام دهیم:

#conf t

(c)#line vty 0

(c-l)#transport input ssh

(c-l)#transport output none

این مجموع دستور به sw1 میگوید کاربران دیگر میتوانند به تو از طریق ssh متصل شوند. اما وقتی به تو متصل شدند نمیتواند از تو به دستگاه دیگری متصل شوند.